Linux-Patchmanagement – Übersicht

Agents können Scan- und Patchvorgänge nur auf solchen Linux-Computern durchführen, die die Mindestvoraussetzungen erfüllen. Umfassendere Informationen finden Sie unter Systemvoraussetzungen.

Linux-Computer werden unter Verwendung von Agents gescannt und gepatcht. Der Prozess richtet sich danach, ob Sie die neue inhaltlose Linux-Patchingmethode oder die frühere inhaltbasierte Methode verwenden. Informationen zu der Neuerung finden Sie unter Inhaltloses Linux-Patching.

Video zum Thema ansehen (02:44)

- Identifizieren Sie die betreffenden Linux-Computer.

- Falls Sie die Identitäten und Speicherorte all Ihrer Linux-Computer kennen, können Sie eine Linux-Computergruppe erstellen.

- Falls Sie nicht alle Identitäten und Speicherorte Ihrer Linux-Computer kennen, führen Sie einen Energiestatusscan in der Gruppe Eigene Domäne oder Gesamtes Netzwerk durch. Durch den Scan werden die Betriebssystemtypen der einzelnen Computer in der Gruppe identifiziert und Ihre Linux-Computer werden auf der Registerkarte Linux-Patch der Computeransicht angezeigt.

- Erstellen Sie eine oder mehrere Linux-Patchgruppen und -Konfigurationen.

- Erstellen Sie eine Linux-Patchgruppe: Dies ist optional, bietet Ihnen jedoch mitunter mehr Kontrolle über Ihre Scans und Bereitstellungen. Sie können beispielsweise nach einem bestimmten Satz von Patches scannen (nur inhaltbasiert) und diese bereitstellen. Erstellen Sie separate Patchgruppen für inhaltloses und inhaltbasiertes Linux-Patching.

- Erstellen Sie eine Linux-Patchscankonfiguration (nur inhaltbasiert): Mithilfe dieser Konfiguration legen Sie genau fest, wie Ihre Linux-Computer gescannt werden. Beim inhaltlosen Patching ist keine Patchscankonfiguration erforderlich, da bei dieser Methode vor jeder Bereitstellung grundsätzlich ein Patchscan nach allen fehlenden Patches durchgeführt wird.

- Linux-Patchbereitstellungskonfiguration erstellen: Mithilfe dieser Konfiguration legen Sie genau fest, wie Patches auf Ihren Linux-Computern bereitgestellt werden. Sie erstellen separate Patch-Bereitstellungskonfigurationen für inhaltloses Linux-Patching und für inhaltbasiertes Linux-Patching.

- Erstellen Sie eine oder mehrere Agentrichtlinien.

- Installieren Sie die Agentrichtlinie.

- Wählen Sie innerhalb Ihrer Linux-Computergruppe die Computer im unteren Bereich aus und klicken Sie anschließend auf Agent (neu) installieren.

- Klicken Sie in der Computeransicht mit der rechten Maustaste auf die Linux-Computer und installieren Sie die gewünschte Agentenrichtlinie.

- Verwenden Sie den Agent.

Eine Agentrichtlinie definiert genau, was ein Agent tun kann und was nicht. In der Agentrichtlinie erstellen Sie dann einen oder mehrere Linux-Patchtasks. In jedem Task geben Sie an, wann der Task auf dem Agentcomputer durchgeführt wird und welche Konfigurationen während der Scan- und Bereitstellungsprozesse verwendet werden sollen.

Sie können durchaus Windows- und Linux-Tasks in ein und derselben Agentrichtlinie mischen. Die Windows-Tasks werden von den Linux-Computern ignoriert und umgekehrt.

Die einzelnen Linux-Computer müssen ordnungsgemäß konfiguriert sein, damit Sie einen Agent via Push installieren können. Einzelheiten finden Sie unter Systemvoraussetzungen.

Eine Option ist die Durchführung einer "Push-Installation" des Agents über die Security Controls-Konsole. Dazu haben Sie verschiedene Möglichkeiten:

Falls Sie einen Energiestatusscan auf Ihren Linux-Computern ausgeführt haben, können Sie diesen Schritt auch über die Liste Ergebnisse im Navigationsbereich ausführen.

Eine weitere Option ist das manuelle Installieren des Agents auf den einzelnen Linux-Computern. Nähere Informationen finden Sie unter Manuelles Installieren von Agents.

Der Agent führt seine Tasks automatisch durch und meldet die Ergebnisse an die Konsole. Sie können die Computeransicht oder die Scanansicht zur Verwaltung der Computer verwenden, auf denen eine Agentrichtlinie ausgeführt wird. Wenn Sie den Agent manuell steuern möchten, verwenden Sie dazu ein Befehlszeilen-Dienstprogramm. Einzelheiten finden Sie unter Verwenden eines Agents auf einem Zielcomputer.

Wenn ein Linux-Agent einen Patch bereitstellen möchte, verwendet er dazu Yellowdog Updater, Modified (YUM). YUM ist ein Befehlszeilen-Dienstprogramm, das zum Abrufen, Installieren und Verwalten von RPM-Paketen verwendet wird. Falls Sie über Linux-Clientcomputer verfügen, die sich in einem getrennten Netzwerk befinden, kann der Agent YUM nicht verwenden und Sie müssen ein oder mehrere lokale Repositories einrichten.

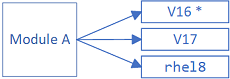

Module und Versionen

Sie können nicht immer die neueste Version eines Pakets auf einem Linux-Computer installieren.

Bei Red Hat Linux und von Red Hat abgeleiteten Distributionen können auf einem Computer Module mit mehreren Streams installiert sein, wovon jedoch nur einer auf dem Computer aktiviert werden kann.

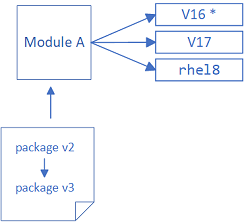

Angenommen, ein Advisory möchte ein Paket in einem der drei Modultypen aktualisieren.

Wenn die neue Version des Pakets sich auf einen bestimmten Stream bezieht, der nicht dem auf dem Computer aktivierten Stream entspricht, dann ist das aktualisierte Paket nicht kompatibel und kann nicht installiert werden. Folglich wird eine Version eines Pakets für ein Modul verfügbar sein, die älter ist als die Version, die auf dem Computer installiert werden kann.

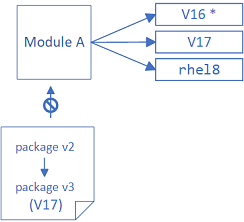

Es kann auch sein, dass das neueste Paket aufgrund von Modulabhängigkeiten nicht installiert wurde. Das Modul perl-DBD-SQLite beispielsweise scheint mehrere Modulupdates für das Paket perl-DBD-SQLite zu beinhalten:

- perl-DBD-SQLite-0:1.58-2.module+el8.1.0+2940+55ca6856.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.1.0+2940+f62455ee.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.2.0+4265+ff794501.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.6.0+13408+461b4ab5.x86_64

Jedes dieser Pakete ist jedoch von einem bestimmten perl-Stream abhängig. Das erste kann nur installiert werden, wenn perl:5.24 aktiviert ist und das letzte nur dann, wenn perl:5.32 aktiviert ist. Es kann daher sein, dass die vermeintlich neueste Version eines Pakets auf einem bestimmten Computer nicht installiert werden kann.